Podejrzewasz, że mogłeś paść ofiarą ataku? Nie czekaj, zgłoś nam problem i skorzystaj z pomocy naszego zespołu 24/7

Zgłoś incydent

Endpoint Detection and Response

Cybergen EDR

Monitorowanie i zwalczanie zagrożeń w punktach końcowych oraz poczcie e-mail

Zamów prezentację

Postaw na zaawansowaną kontrolę oraz eliminuj zagrożenia

Ochrona poczty email

Zacznij od podstawowego wdrożenia. W skład produktu Cybergen EDR wchodzi produkt Cybergen BEP, zapewniający kompleksową ochronę firmowej poczty elektronicznej.

Zamów prezentację

Podsumowanie ryzyka

Odkrywaj niezarządzane zasoby i inne ukryte zagrożenia, aby móc podejmować skuteczne działania naprawcze, które wzmacniają pozycję bezpieczeństwa przy minimalnym nakładzie środków. Narzędzie Attack Surface Management wyświetla wyniki dotyczące ryzyka związanego z zasobami zewnętrznymi firmy, podsumowanie zidentyfikowanych problemów według wagi i kategorii, a także typ i całkowitą liczbę odkrytych aktywów. Umożliwia to szybką kalkulację zagrożeń i identyfikację problemów, które mogą wymagać natychmiastowej interwencji.

Zamów prezentację

Ochrona punktów końcowych

Wykryj ataki na poziomie hosta, wykorzystując dane wywiadowcze, analizę sygnatur i zachowań oraz możliwości detonacji złośliwego oprogramowania dzięki rozwiązaniu Cybergen EDR. Zapobiegaj i reaguj na zagrożenia poprzez izolowanie hostów, kończenie procesów lub uzyskiwanie dostępu do konsoli. Uzyskaj dane istotne z punktu widzenia kryminalistyki w celu wyszukiwania zagrożeń, reagowania i prowadzenia dochodzeń.

Zamów prezentację

Detonacja podejrzanych plików

Uruchom podejrzane pliki i linki z całej infrastruktury w środowiskach wirtualnych. Rozległa analiza, wykrywanie zagrożeń, ekstrakcja IoC i atrybucja ataków pozwala przerwać rozprzestrzenianie się złośliwego oprogramowania i umożliwia podjęcie decyzji dotyczących bezpieczeństwa w oparciu o raporty z działań.

Zamów prezentację

Uzyskaj wgląd w zewnętrzne wektory ataku

Więcej danych, to większa podatność na ryzyko. Migracje do chmur i masowa cyfryzacja wprowadzają bezprecedensową skalę i złożoność do korporacyjnych infrastruktur IT, co utrudnia śledzenie wszystkich zewnętrznych aktywów IT w całym przedsiębiorstwie. Ten kapitał, jaki stanowią dane trzeba zaś skutecznie chronić. Attack Surface Management poprawia bezpieczeństwo poprzez ciągłe odkrywanie wszystkich zewnętrznych zasobów IT, ocenę ryzyka przy użyciu danych z wywiadu o zagrożeniach i nadawanie priorytetów problemom, aby umożliwić podjęcie skutecznych działań naprawczych.

.png)

Zarządzanie powierzchnią ataku

Odkrywaj niezarządzane zasoby i inne ukryte zagrożenia, aby móc podejmować skuteczne działania naprawcze, które wzmacniają pozycję bezpieczeństwa przy minimalnym nakładzie środków.

.png)

Odkryte zasoby

Zakładka Aktywa zawiera listę wszystkich aktywów skierowanych do Internetu, będących częścią infrastruktury organizacji, które można następnie potwierdzić lub zignorować. Daje to pełny obraz śladu, jaki pozostawia Twoja organizacja i zapewnia aktualny spis aktywów zewnętrznych.

.png)

Bieżące sprawy

Zakładka Problemy zawiera listę wszystkich zidentyfikowanych problemów wśród potwierdzonych zasobów, które można następnie oznaczyć jako Sprawdzone, Rozwiązane, Zignorowane lub Fałszywie Pozytywne. Z tego miejsca można również tworzyć zadania dla swojego zespołu i usprawniać działania naprawcze.

.png)

Mapa infrastruktury

Zakładka Graph wizualizuje zewnętrzne zasoby IT i połączenia, które tworzą powierzchnię ataku. Interakcja z wykresem umożliwia sprawdzenie aktywów wysokiego ryzyka i geograficznego rozmieszczenia infrastruktury, co wzbogaca dochodzenia i przyspiesza czas reakcji.

.png)

Możliwość dostosowania powiadomień i funkcji raportowania

Dostosuj ustawienia powiadomień, aby otrzymywać je wtedy, gdy są potrzebne. Skonfiguruj raporty tak, aby spełniały Twoje potrzeby i przedstawiały interesariuszom istotne wyniki.

.png)

Przystępne ceny i wymierna wartość

Zwiększ zwrot z istniejących inwestycji w bezpieczeństwo i uzyskaj wymierny ROI dzięki automatycznemu wykrywaniu zasobów, które uwalnia zasoby na inne priorytety.

.png)

Zaawansowane informacje o zagrożeniach

Dostęp do wiodących w branży danych wywiadu o zagrożeniach, w tym analizy złośliwego oprogramowania, śledzenia botnetów, wykrywania phishingu, zrzutów danych uwierzytelniających, wzmianek o ciemnej sieci i innych.

Monitorowanie aktywności w punktach końcowych

.png)

Wykrywanie i atrybucja zagrożeń

Wykrywaj ataki na poziomie hosta, dzięki lekkim agentom instalowanym w punktach końcowych. Wykorzystaj dane wywiadowcze, sygnatury i analizę behawioralną.

.png)

Zapobieganie i reagowanie na zagrożenia

Blokuj uruchamianie plików, kończ procesy, izoluj hosta od sieci. Zakłócaj działanie złośliwego oprogramowania, dzięki własnym procedurom i regułom.

.png)

Analiza zachowań obiektów na hostach

Uzyskaj dostęp do zdarzeń na poziomie hosta w celu reagowania na incydenty i dalszych dochodzeń i detonuj złośliwe obiekty na platformie Malware Detonation Platform.

Pewne wykrywanie zagrożeń

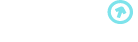

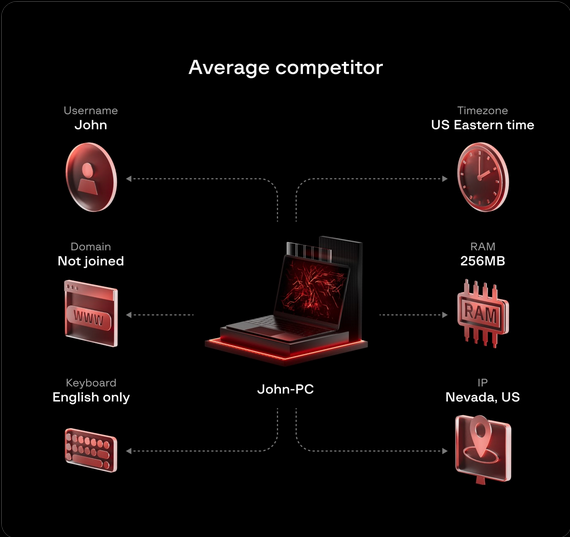

Większość piaskownic poczty elektronicznej w chmurze wykorzystuje standardowe szablony maszyn wirtualnych, które wyglądają zupełnie nienaturalnie dla przeciwników i dlatego są łatwe do wykrycia. To sprawia, że całe podejście jest całkowicie bezużyteczne wobec zaawansowanych napastników.

Business Email Protection umożliwia dostosowanie kluczowych właściwości, aby maszyna wirtualna wyglądała jak prawdziwe środowisko. Używaj rzeczywistych nazw komputerów, nazwisk pracowników, nazw domen korporacyjnych i innych cech, aby dokładnie naśladować swoje rzeczywiste środowisko.

Podążaj naprzód z Business Email Protection

Business Email Protection oferuje zaawansowany zestaw funkcji, który uzupełnia starsze systemy ochrony poczty elektronicznej oraz wbudowane zabezpieczenia oferowane przez zewnętrznych dostawców poczty elektronicznej.

Jak działa Attack Surface Management firmy Group-IB? W jaki sposób jest w stanie zmapować całą moją infrastrukturę?

Group-IB skanuje cały Internet w celu identyfikacji i indeksowania infrastruktury korporacyjnej. Relacje między tymi aktywami są następnie mapowane poprzez cyfrowe połączenia, takie jak subdomeny, certyfikaty SSL, rekordy DNS i inne techniki wykrywania. Kiedy wprowadzisz domenę swojej organizacji, system może natychmiast zidentyfikować Twoją infrastrukturę. Jest ona następnie wzbogacona o techniki wykrywania w czasie rzeczywistym oraz walidację zabezpieczeń w celu zidentyfikowania problemów i podniesienia alarmów w celu ich usunięcia.

Czym Group-IB Attack Surface Management różni się od skanera podatności?

Attack Surface Management Group-IB koncentruje się na identyfikacji pełnej powierzchni ataku, w tym zasobów zewnętrznych, o których nie wiesz, takich jak shadow IT, zapomniana infrastruktura i źle skonfigurowane bazy danych, które są przypadkowo wystawione na widok publiczny. Różni się to od skanerów podatności, które muszą mieć określony zakres IP znanych aktywów, aby działać.Rozwiązanie Group-IB Business Email Protection analizuje również obiekty, które mogą zmienić swój stan w czasie, blokując je, jeśli staną się złośliwe.

Jakie rodzaje danych z wywiadu o zagrożeniach są włączane do systemu Attack Surface Management Group-IB?

Group-IB od ponad dziesięciu lat skanuje ciemną stronę internetową i zbiera informacje o zagrożeniach. Obejmuje to zrzuty danych uwierzytelniających, dyskusje na forach w ciemnej sieci, wdrażanie złośliwego oprogramowania, hosting paneli phishingowych, sprzedaż wstępnego dostępu do sieci korporacyjnych, ruch na serwerach C&C, aktywność botnetów i wiele innych. Kiedy wdrażasz Group-IB Attack Surface Management, Twoja organizacja i wszystkie jej potwierdzone aktywa są sprawdzane z tymi bazami danych, aby zobaczyć, czy są jakieś dopasowania. Jeśli są one zgodne, dane są dodawane do tego zasobu w pulpicie nawigacyjnym Group-IB Attack Surface Management.

Jak długo trwa wdrożenie? Czy muszę stworzyć nową infrastrukturę?

Po uzyskaniu dostępu do Group-IB Attack Surface Management wystarczy kilka kliknięć, aby zmapować całą powierzchnię ataku firmy. Nie są wymagane żadne agenty, integracje ani większe konfiguracje.

Jak mogę rozpocząć Proof Of Concept dla Cybergen EDR?

Aby rozpocząć POC, wystarczy poprosić o demo, wypełniając poniższy formularz. W większości przypadków wystarczy podać kilka urządzeń końcowych w Państwa środowisku IT, aby sprecyzować zakres i POC jest gotowy do rozpoczęcia.

Porównaj składniki funkcjonalne poszczególnych produktów

moduł

Group-IB

funkcja

Cybergen

BEP

Cybergen

EDR

Cybergen

XDR

ASM

Analiza wektorów ataku

BEP

Detonacje podejrzanych kodów i linków

Filtrowanie kontentu zarządzane politykami

Filtrowanie spamu

Ochrona antywirusowa

EDR

Katalogowanie zasobów

Autoryzowanie aplikacji w oparciu o listę

Detonowanie podejrzanych plików

EDR- ochrona endpointów

Ochrona przed atakami UEFI

MWD

Atrybucja zagrożeń oparta na threat intelligence

Automatyczna adaptacja środowiska wirtualnego

Opatentowana technologia imitacji środowisk wirtualnych

Zaawansowane tunelowanie

NTA

Analiza ruchu sieciowego

Maszyny wirtualne do ruchu sieciowego

Przechwytywanie i detonacja z ruchu sieciowego

Threat intelligence

Wykrywanie zagrożeń na podstawie logów systemowych

Baza wiedzy danych telemetrycznych i o zagrożeniach

Definiowanie parametrów detonacji

Wizualizacja i priorytetyzacja zagrożeń

Zamów prezentację

Kontakt

Cybergen jest konsorcjum 2 spółek, którego celem jest wprowadzenie na rynek polski produktów Group-IB oraz świadczenie usług w zakresie cyberbezpieczeństwa