Jak rozpoznać złośliwy phishing w domenie .zip?

W tym tygodniu Google wdrożyło nową domenę TLD (Top Level Domain) .zip (oraz kilka innych), co oznacza, że można od teraz kupić domenę .zip, analogicznie do domeny .com lub .org za zaledwie kilka dolarów. Oprócz wielu plusów pojawia się jednak także niemało potencjalnych zagrożeń bezpieczeństwa związanych z tą TLD.

Poważne niebezpieczeństwo

Czy potrafisz na pierwszy rzut oka stwierdzić, który z poniższych adresów URL jest prawdziwy, a który jest złośliwym phishingiem, który pobiera evil.exe?

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1271.zip

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Chcemy pokazać Ci, w jaki sposób atakujący może wykorzystać tę TLD w połączeniu z operatorem @ i znakiem Unicode „∕” (U+2215), aby stworzyć niezwykle przekonujący phishing.

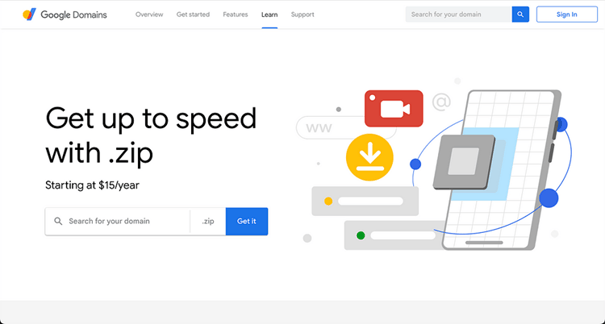

Jak widać na poniższym podziale adresu URL, wszystko pomiędzy schematem https:// a operatorem @ traktuje się jako informacje o użytkowniku, a wszystko po operatorze @ to hostname. Jednakże nowoczesne przeglądarki, takie jak Chrome, Safari i Edge, nie chcą, aby użytkownicy przypadkowo uwierzytelniali się na stronach internetowych za pomocą jednego kliknięcia, więc ignorują wszystkie dane w sekcji informacji o użytkowniku i po prostu przekierują ich do części adresu URL zawierającej hostname.

Na przykład, adres URL https://google.com@bing.com w rzeczywistości przeniesie użytkownika na stronę bing.com.

Jeśli jednak zaczniemy dodawać ukośniki do adresu URL, który znajduje się przed operatorem @, takim jak https://google.com/search@bing.com, nasza przeglądarka zacznie analizować wszystko po ukośniku jako ścieżkę, a teraz część adresu URL bing.com zostanie zignorowana i zostaniemy przeniesieni do google.com.

Jak to się robi w praktyce?

Załóżmy więc, że chcieliśmy stworzyć phishingowy adres URL, który zawierał ukośniki przed operatorem @, tak aby wyglądało na to, że ofiara odwiedza ścieżkę URL google.com, ale chcieliśmy, aby kierował ofiarę do bing.com.

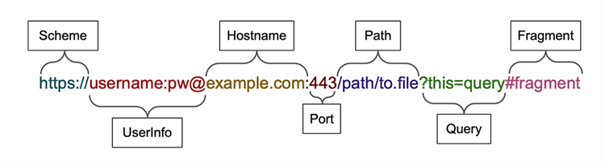

Zgodnie z tym raportem o błędzie Chromium z 2016 roku, znaki U+2044 (⁄) i U+2215 (∕) są dozwolone w hostname, ale nie są traktowane przez przeglądarkę jako ukośniki. Oba te znaki unicode przypominają legalny znak ukośnika U+002F (/).

Jeśli stworzymy adres url taki jak:

https://google.com∕gmail∕inbox@bing.com

przekieruje on użytkownika do bing.com, ponieważ ukośniki U+2215 są traktowane jako część UserInfo adresu url, a nie jako początek ścieżki.

Możemy wykorzystać tę wiedzę i stworzyć bardzo przekonujący phishing legalnego pliku .zip z nową domeną TLD .zip Google.

Jako przykładu użyjmy pakietu kodu Github. Jeśli użytkownik chce pobrać kopię oprogramowania open source Kubernetes, odwiedza Github i pobiera adres url z:

https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

Weźmy powyższy adres URL i zamieńmy wszystkie ukośniki po https:// na ukośniki U+2215 (∕) i dodajmy operator @ przed v.1.27.1.zip.

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1.27.1.zip

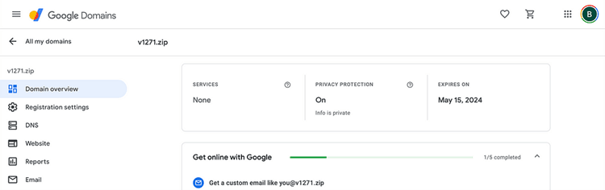

Odwiedzenie powyższego adresu URL przeniesie nas do części adresu URL z hostname, v1.27.1.zip. Niestety, domena 1.zip została już zajęta, ale możemy ubiegać się o podobny adres URL, v1271.zip za 15 USD.

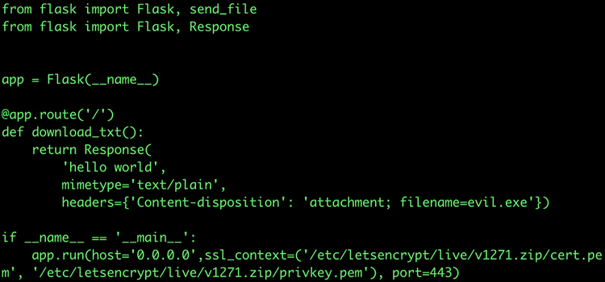

Możemy uruchomić EC2 z prostą aplikacją Python Flask i wskazać rekord DNS v1271.zip na nasz EC2. Aplikacja Flask odpowie na każde żądanie sieciowe załącznikiem evil.exe

Przykładowa aplikacja Flask działająca na EC2

Nasz złośliwy adres URL poniżej wydaje się prawie nie do odróżnienia od legalnego adresu URL:

Evil:

https://github.com∕kubernetes∕kubernetes∕archive∕refs∕tags∕@v1271.zip

Legalny: https://github.com/kubernetes/kubernetes/archive/refs/tags/v1.27.1.zip

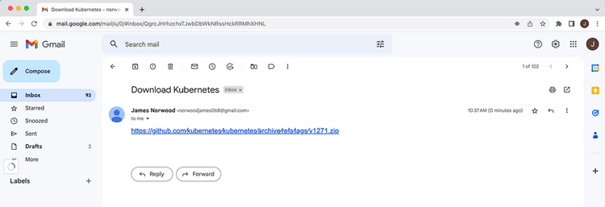

W kliencie poczty e-mail moglibyśmy uczynić go jeszcze bardziej przekonującym i zmienić rozmiar operatora @ na czcionkę o rozmiarze 1, co sprawi, że wizualnie nie będzie on istniał dla użytkownika, ale nadal będzie obecny jako część adresu URL

Jak wykryć zagrożenie?

Nie daj się złapać i zwracaj uwagę na adresy, które utrzymujesz. Bądź uważny:

• Szukaj domen zawierających U+2044 (⁄) i U+2215 (∕)

• Szukaj domen zawierających operatory @, po których następują pliki .zip

• Zawsze uważaj na pliki pobierane z adresów URL, wysyłane przez nieznanych odbiorców i najeżdżaj kursorem na adresy URL przed kliknięciem, aby zobaczyć rozszerzoną ścieżkę URL

Jeśli chcesz dowiedzieć się więcej, skontaktuj się z naszymi ekspertami, którzy podpowiedzą, jak zabezpieczyć się przed najnowszymi wersjami phishingu.