Czy można było usunąć dowolny post z LinkedIn?

Jakkolwiek może się to wydawać nieprawdopodobne, istniała możliwość usunięcia z dowolnego konta na LinkedIn każdego posta. Jak się łatwo można domyślić, nie było to rozwiązanie zamierzone, a wynik błędu, który został ujawniony 11 kwietnia 2023 roku. Naprawiono go jednak wcześniej. LinkedIn wypłacił za niego nagrodę w wysokości 10000 dolarów.

PingSafe odkryło błąd w zabezpieczeniach LinkedIn, dzięki któremu można było usunąć dowolny post z profilu osoby lub firmy. Po odkryciu luki natychmiast zgłoszono ją do zespołu bezpieczeństwa Linkedin w ramach programu bug bounty.

Kosztowny błąd

Błąd mógł umożliwić napastnikom wysłanie specjalnie spreparowanego żądania do serwerów LinkedIn, co mogło skutkować usunięciem dowolnego postu na platformie. Jeśli luka pozostałaby niezałatana, mogłaby zostać wykorzystana do usunięcia ważnych treści, takich jak posty poszczególnych osób/firm. To zaś mogłoby spowodować poważne szkody, nie tylko dla konkretnego użytkownika, ale i samego medium, któremu groziłby w takiej sytuacji kryzys nie tylko wizerunkowy.

Jakie kroki podjęto?

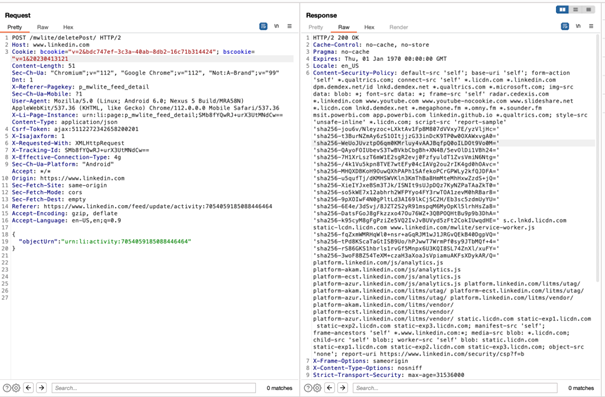

Po otrzymaniu zgłoszenia zespół ds. bezpieczeństwa LinkedIn niezwłocznie zbadał sprawę. Podjęto działania w celu załatania luki, zapobiegając jej dalszemu wykorzystaniu. W wyniku śledztwa okazało się, że podstawową przyczyną luki było niezabezpieczone bezpośrednie odwołanie do obiektu w żądaniu usunięcia postu. Luka powstała z powodu braku odpowiedniej kontroli autoryzacji w żądaniu API usunięcia postu na stronie mobilnej. W rezultacie, atakujący mógł zmienić "objectUrn" w żądaniu usunięcia postu, który jest dostępny publicznie dla wszystkich postów, i usunąć post, używając swojej sesji.

Podatne żądanie

POST /mwlite/feed/deletePost/?csrfToken=ajax:6083619284478736796 HTTP/1.1

Host: www.linkedin.com

{"objectUrn":"urn:li:activity:6390481093803499520"}

Aktywność sesji w Burp Suite

Aktywność sesji w Burp Suite

PingSafe podzieliło się następującymi krokami, aby odtworzyć podatność:

1.Użyj Burp Suite, aby zarejestrować podatne żądanie przy użyciu własnej sesji.

2.Zmodyfikuj "objectUrn" w podatnym żądaniu na to, które jest identyfikatorem ofiary po dokonaniu aktywności.

3.Odtwórz zmodyfikowane żądanie za pomocą Burp Suite. Post zostanie usunięty z konta ofiary.

Wykonując te kroki, napastnicy mogli wykorzystać lukę do usunięcia dowolnego postu na LinkedIn bez odpowiedniej autoryzacji.

Ten błąd został ujawniony publicznie 11 kwietnia 2023 roku i został nagrodzony bounty w wysokości 10 000 dolarów. Jeśli jednak przed jego ujawnieniem zostałby wykryty i wykorzystany przez hakerów, mógłby spowodować nieodwracalne szkody dla LinkedIn.

Chcesz upewnić się, że Twoje zasoby w social mediach są bezpieczne? Szukasz rozwiązań, które pozwolą wzmocnić bezpieczeństwo w Twoich kanałach? Skontaktuj się z naszymi ekspertami i skorzystaj z ich doświadczenia.