Serwery VMware ESXi na celowniku ransomware Akira. Jak się bronić?

Operacja ransomware Akira to stosunkowo młoda grupa cyberprzestępców, która wykorzystuje program szyfrujący Linuksa do szyfrowania maszyn wirtualnych VMware ESXi w atakach podwójnego wymuszenia na firmy na całym świecie. Co warto o niej wiedzieć?

Akira – jak działa?

Akira pojawiła się po raz pierwszy w marcu 2023 roku, atakując systemy Windows w różnych branżach, w tym w edukacji, finansach, nieruchomościach, produkcji i doradztwie.

Podobnie jak inne gangi ransomware atakujące przedsiębiorstwa, cyberprzestępcy kradną dane z naruszonych sieci i szyfrują pliki, aby przeprowadzić podwójne wymuszenia na ofiarach, żądając płatności sięgających czasem nawet kilku milionów dolarów.

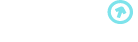

Od momentu uruchomienia operacja ransomware dotknęła ponad 30 ofiar w samych Stanach Zjednoczonych, z dwoma wyraźnymi skokami aktywności w zgłoszeniach ID Ransomware pod koniec maja i obecnie.

Aktywność Akiry w ostatnich miesiącach

Jeśli jednak zaczniemy dodawać ukośniki do adresu URL, który znajduje się przed operatorem @, takim jak https://google.com/search@bing.com, nasza przeglądarka zacznie analizować wszystko po ukośniku jako ścieżkę, a teraz część adresu URL bing.com zostanie zignorowana i zostaniemy przeniesieni do google.com.

Akira atakuje VMware ESXi

Wersja Akiry na Linuksa została po raz pierwszy odkryta przez analityka szkodliwego oprogramowania rivitna, który udostępnił ostatnio próbkę nowego szyfratora na VirusTotal.

Analiza programu szyfrującego Linuksa przeprowadzona przez BleepingComputer pokazuje, że ma on nazwę projektu "Esxi_Build_Esxi6", co wskazuje, że cyberprzestępcy zaprojektowali go specjalnie do atakowania serwerów VMware ESXi.

Na przykład jednym z plików kodu źródłowego projektu jest /mnt/d/vcprojects/Esxi_Build_Esxi6/argh.h.

W ciągu ostatnich kilku lat gangi ransomware coraz częściej tworzyły niestandardowe programy szyfrujące Linuksa do szyfrowania serwerów VMware ESXi, ponieważ przedsiębiorstwo zaczęło używać maszyn wirtualnych jako serwerów w celu lepszego zarządzania urządzeniami i efektywnego wykorzystania zasobów.

Jak wygląda atak?

Atakując serwery ESXi, ugrupowanie cyberprzestępcze może zaszyfrować wiele serwerów działających jako maszyny wirtualne jednym uruchomieniem programu szyfrującego ransomware.

Jednak w przeciwieństwie do innych programów szyfrujących VMware ESXi, programy szyfrujące Akiry nie zawierają wielu zaawansowanych funkcji, takich jak automatyczne zamykanie maszyn wirtualnych przed szyfrowaniem plików za pomocą polecenia esxcli.

Mimo wszystko, plik binarny obsługuje kilka argumentów wiersza poleceń, które pozwalają atakującemu dostosować swoje ataki:

• -p --encryption_path (docelowe ścieżki plików/folderów)

• -s --share_file (ścieżka docelowego dysku sieciowego)

• - n --encryption_percent (procent szyfrowania)

• --fork (utwórz proces podrzędny do szyfrowania)

Parametr -n jest szczególnie godny uwagi, ponieważ pozwala atakującym określić, ile danych jest zaszyfrowanych w każdym pliku.

Im niższe to ustawienie, tym szybsze szyfrowanie, ale tym bardziej prawdopodobne jest, że ofiary będą w stanie odzyskać swoje oryginalne pliki bez płacenia okupu.

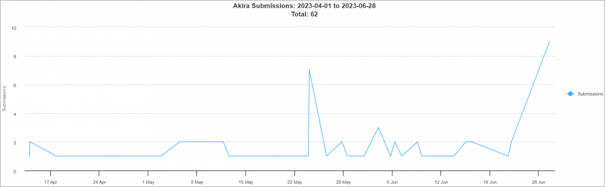

Pliki zaszyfrowane przez Akirę na serwerze Linux

Podczas szyfrowania plików program szyfrujący Linux Akira będzie atakował następujące rozszerzenia:

.4dd, .accdb, accdc, accde, accdr, accdt, accft, adb, ade, adf, adp, arc, ora, alf, ask, btr, bdf, cat, cdb, ckp, cma, cpd, dacpac, dad, dadiagrams, .db-wa, db3, dbc, dbc, .db.dbf, dbs, dbt, dbv, dbx, dcb, dct, dc, dlx, dlis, dp1, dqy, dsk, dsn, dtsx, eco, ecx, edb, epim, exb, fcd, fmp1, .fp4, .fp5, .fp7, .fpt, .frm, .gdb, .grdb, .gwi, .hdb, .his, .idb, .ihx, .itdb, .itw, .jet, .jtx, .kdb, .kexi, .kexic, .kexis, .lgc, .lwx, .maf, .maq, .mar, .mas, .mav, .mdb, .mdf, .mpd, .mrg, .mud, .mwb, .myd, .ndf, .nnt, .nrmlib, .ns2, .ns3, .ns4, .nsf, .nv2, .nwdb, .nyf, .odb, .oqy, .orx, .owc, .p96, .p97, .pan, .pdb, .pdm, .pnz, .qry, .qvd, .rbf, .rctd, .rod, .rodx, .rpd, .rsd, .sas7bdat, .sbf, .scx, .sdb, .sdc, .sdf, .sis, .spq, .sqlite, .sqlite3, .sqlitedb, .temx, .tmd, .tps, .trc, .trm, .udb, .usr, .v12, .vis, .vpd, .vvv, .wdb, .wmdb, .wrk, .xdb, .xld, .xmlff, .abcddb, .abs, .abx, .accdw, .adn, .db2, .fm5, .hjt, .icg, .icr, .lut, .maw, .mdn, .mdt, .vdi, .vhd, .vmdk, .pvm, .vmem, .vmsn, .vmsd, .nvram, .vmx, .raw, qcow2, .subvo, .bin, .vsv, .avhd, .vmrs, .vhdx, .avdx, .vmcx, .iso

O dziwo koder Linuksa wydaje się pomijać następujące foldery i pliki, wszystkie związane z folderami i plikami wykonywalnymi systemu Windows, co wskazuje, że wariant Linuksa Akiry jest portem z wersji Windows.

winnt, temp, thumb, $Recycle.Bin, $RECYCLE. BIN, System Volume Information, Boot, Windows, Trend Micro, .exe, .dll, .lnk, .sys, .msi

Zrozumieć szyfrator

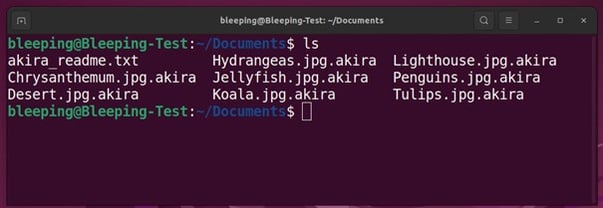

Analitycy Cyble, którzy również opublikowali raport na temat linuksowej wersji Akira, wyjaśniają, że szyfrator zawiera publiczny klucz szyfrowania RSA i wykorzystuje wiele algorytmów klucza symetrycznego do szyfrowania plików, w tym AES, CAMELLIA, IDEA-CB i DES.

Klucz symetryczny jest używany do szyfrowania plików ofiar, a następnie jest szyfrowany za pomocą klucza publicznego RSA. Uniemożliwia to dostęp do klucza deszyfrującego, chyba że prywatny klucz deszyfrujący RSA jest przechowywany tylko przez osoby atakujące.

Publiczny klucz RSA używany przez Akirę (Cyble)

Nazwa zaszyfrowanych plików zostanie zmieniona na rozszerzenie .akira, a w każdym folderze na zaszyfrowanym urządzeniu zostanie utworzona notatka z żądaniem okupu o nazwie akira_readme.txt.

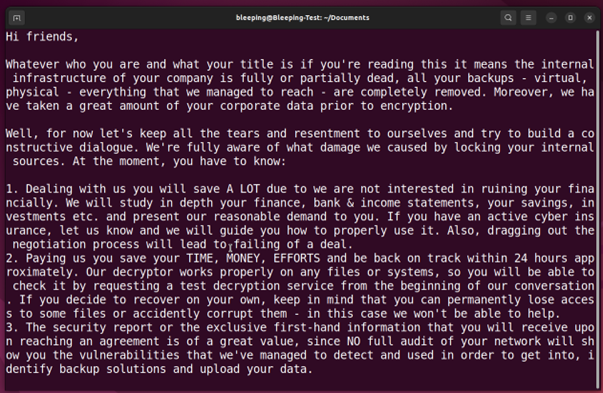

Notatka z żądaniem okupu Akiry spadła na serwery Linuksa

Rozszerzenie zakresu ataków Akiry znajduje odzwierciedlenie w liczbie ofiar ogłoszonej ostatnio przez grupę, co tylko zwiększa zagrożenie dla organizacji na całym świecie.

Niestety, dodawanie obsługi Linuksa jest rosnącym trendem wśród grup ransomware, a wiele z nich używa do tego łatwo dostępnych narzędzi, ponieważ jest to prawie niezawodny sposób na zwiększenie zysków.

Inne operacje ransomware, które wykorzystują programy szyfrujące ransomware Linux, z których większość obiera za cel VMware ESXi, to Royal, Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX i Ul.

Jeśli chcesz dowiedzieć się, jak zabezpieczyć swoją firmę przed atakiem ransomware i ochronić serwery Linuxa, skontaktuj się z naszymi ekspertami.